iLO چیست ؟

Integrated Lights-Out یا به صورت مخفف iLO یک پردازنده مدیریت از راه دور سرور تعبیه شده روی برد در سرورهای HP ProLiant است. این تکنولوژی امکان مشاهده و کنترل سرورهای HP از راه دور را فراهم می کند. HP iLO یک ابزار قدرتمند است که راههای مختلفی را برای پیکربندی، به روز رسانی، مشاهده و اجرا از راه دور در اختیار کاربر قرار می دهد.

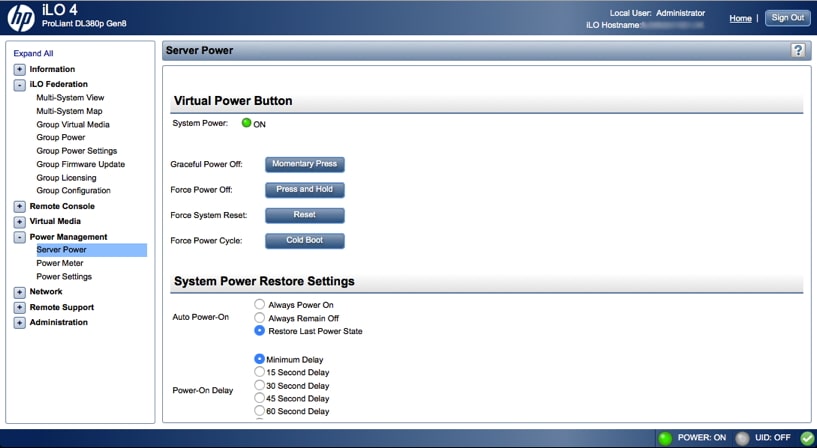

کارت iLO ی نصب شده روی برد اصلی سرور، اتصال شبکه و آدرس IP مخصوص به خود را داراست که مدیر سرور می تواند از طریق سیستم DNS/DHCP یا شبکه مدیریت اختصاصی جداگانه با آن در ارتباط باشد. iLO یک کنسول تحت وب از راه دور ارائه می دهد که با استفاده از آن می توان سرور را از راه دور کنترل کرد. پورت iLO یک پورت شبکه است که می تواند بوسیله ROM-Based Setup Utility (RBSU) فعال شود.

نام کاربری و رمز عبور iLO به صورت پیش فرض روی سرور نوشته شده است هرچند امکان تغییر آن نیز هست. دسترسی به iLO از طرق مختلفی قابل انجام است که راههای معمول آن در ذیل آمده است.

ابزار مدیریت iLO به کاربر اجازه تغییرات زیر را به صورت از راه دور می دهد:

رِید کردن (RAID = Redundant Array of Independent Disks) مخفف کلمه آرایه افزونه دیسک های مستقل است. در واقع روشی برای ذخیره اطلاعات بر روی چند هارد دیسک با هدف محافظت از داده ها در برابر خرابی هارد درایو است.

روش کار RAID به این صورت است که با قراردادن اطلاعات بر روی دیسک های مختلف، این امکان فراهم می شود که عملیات ورودی و خروجی یا همان I/O با یک همپوشانی متعادل انجام پذیرد که این باعث افزایش کارایی می شود. همچنین از آنجایی که استفاده از چند هارد دیسک عمر مفید یا مدت زمان میانگین تا خرابی یا Mean Time Between Failure دیسک را افزایش می دهد، ذخیره اطلاعات parity تحمل خطا را نیز افزایش می دهد. منظور از تحمل خطا تعداد هارد دیسک هایی است که در زمان کار کردن سیستم می تواند از کار بیافتند بدون اینکه اطلاعات از دست برود.

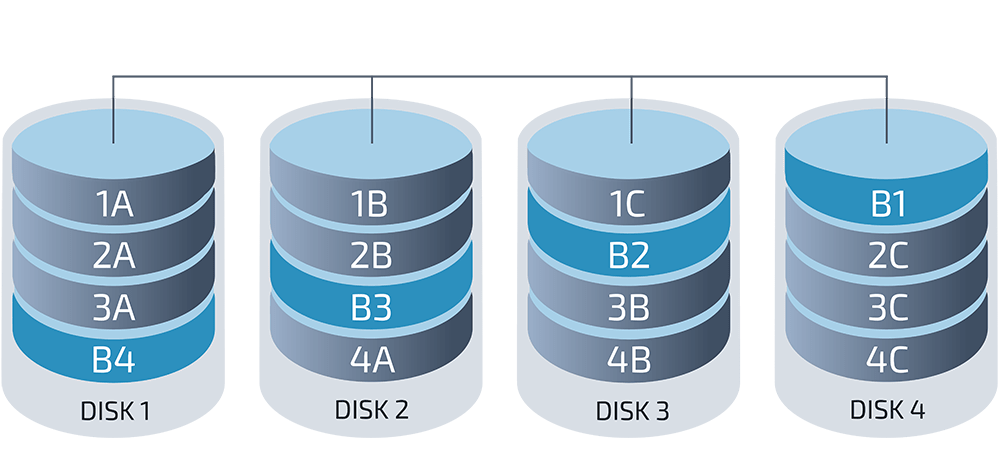

هاردهای رید شده به صورت یک هارد منطقی Logical Hard Disk برای سیستم عامل نمایش داده می شود. RAID از دو تکنیک آینه سازی (Mirroring) یا نواربندی (striping) استفاده می کند. در آینه سازی، اطلاعات مشخصی دقیقا روی بیشتر از یک دیسک کپی می شود. در نواربندی، فضای ذخیره سازی به واحدهایی از یک سکتور (512 bytes) تا چندین مگابایت تقسیم می شود. اینکه اندازه این نوارها چه اندازه باشد بستگی به نحوه استفاده از هارد دارد و با این هدف انجام می شود که همپوشانی عملیات I/O بهینه شود. تکنیک mirroring و striping می تواند هر دو با هم انجام شود مثل نوع رید 10 یا 01.

در ابتدا شش نوع RAID با شماره های 0 تا 5 معرفی شد. این اعداد روش های متفاوتی در چگونگی ایجاد آرایه های افزونگی و در واقع نوع رید کردن را نشان می دهد. تعداد دیگری از انواع رید باعث شد که انواع رید کردن به 3 دسته کلی تقسیم شوند:

ریدهای استاندارد به شرح زیر است:

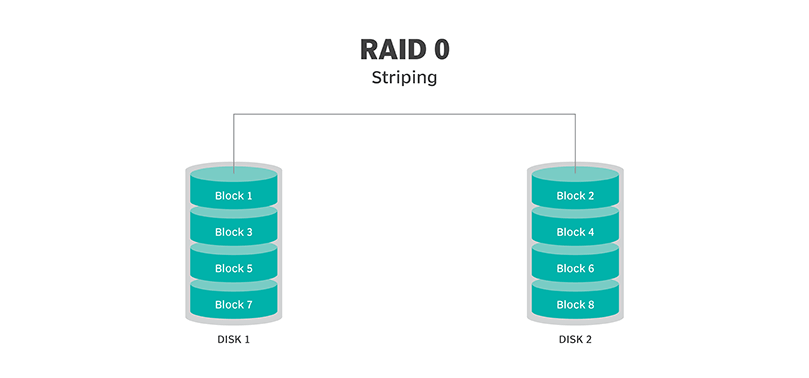

RAID 0:

پیکربندی این نوع RAID به این صورت است که اطلاعات را نواربندی می کند اما هیچ اطلاعات افزوده شده ای ندارد. دلیل Striping در این سیستم این است که برای خواندن یک فایل اطلاعات می تواند همزمان از چند هارد خوانده شود. برای تنظیم این نوع RAID به حداقل یک هارد دیسک نیاز است. بهترین کارایی و بیشترین سرعت را در میان مابقی RAID ها را دارد اما در صورتی که یکی از دیسک ها خراب شود هیچ نوع تحمل خطا و امنیتی ندارد و اطلاعات از بین خواهد رفت.

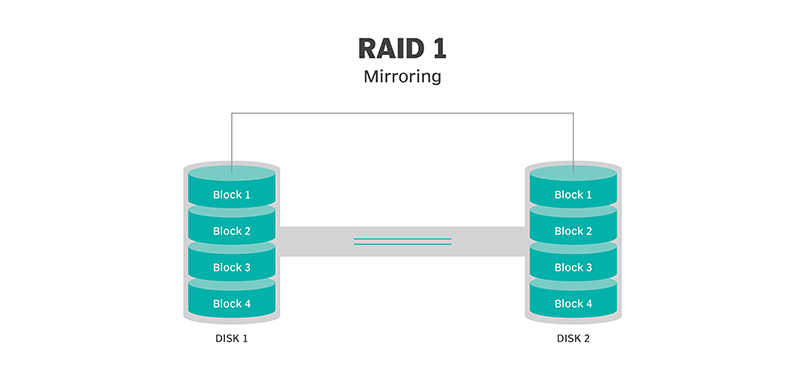

RAID 1:

این نوع رید کردن نیاز به حداقل دو دیسک دارد و اطلاعات از یکی عینا بر روی دیسک دیگر کپی می شود. هیچ نواربندی انجام نمی شود. سرعت خواندن اطلاعات بیشتر می شود چرا که به صورت همزمان می توان از هر دو دیسک اطلاعات را خواند. سرعت نوشتن در این نوع رید کردن تغییری نمی کند و مثل آن است که روی یک دیسک عملیات نوشتن انجام می شود.

RAID 1 معمولا برای دو دیسک اجرا می شود، اما می توان با استفاده از RAID 1 ADM (advanced data mirroring) تعداد بیشتر از دو هارد را نیز با یکدیگر Mirror کرد که در این صورت امنیت به نسبت بالاتر رفته اما عملا از تمام هاردها فقط به اندازه فضای یک دیسک امکان ذخیره سازی وجود دارد.

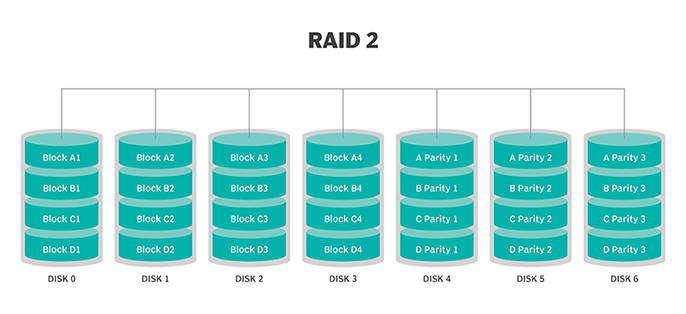

RAID 2:

این نوع رید از نوار بندی در دیسک ها استفاده می کند. بعضی از دیسک ها اطلاعات ECC که برای چک کردن و تصحیح خطاهای احتمالی ست را ذخیره می کنند. نسبت به RAID 3 هیچ مزیت بیشتری ندارد و در حال حاضر نیز استفاده چندانی از آن نمی شود.

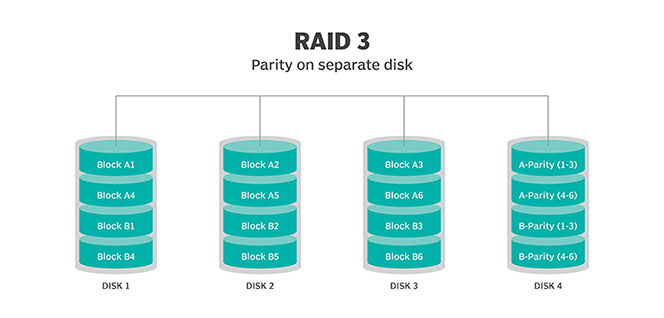

RAID 3:

این تکنیک از نواربندی اطلاعات استفاده می کند و یک هارد دیسک را برای ذخیره اطلاعت parity اختصاص می دهد. در واقع دارای یک سیستم ECC است که خطاها را تشخیص و تصحیح می کند. بازیابی داده ها بوسیله عملیات منطقی XOR از اطلاعات موجود در بقیه هاردها انجام می شود. از آنجایی که در عملیات خواندن و نوشتن I/O به همه هاردها آدرس می دهد هیچ تداخلی در هنگام خواندن و نوشتن پیش نمی آید. از این رو RAID 3 بهترین انتخاب برای سیستم های تک کاربره با برنامه هایی است که نیاز به نواربندی بلند دارند.

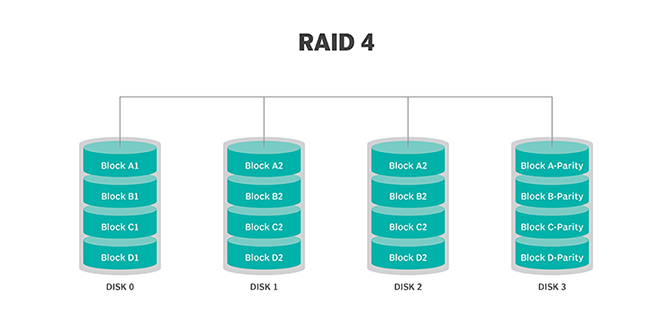

RAID 4:

این نوع رید از نواربندی اطلاعات استفاده می کند اما این نوارها بزرگ هستند. بدین معنی که می توان رکوردها یا نوارها را تنها از یک هارد خواند. این باعث می شود که بتوان عملیات I/O را با همپوشانی انجام داد. از آنجایی که عملیات نوشتن مجبور است هر بار درایو parity را به روز رسانی کند هیچ تداخلی در عملیات خواندن و نوشتن اتفاق نمی افتد. RAID 4 هیچ مزیتی نسبت به RAID 5 ندارد.

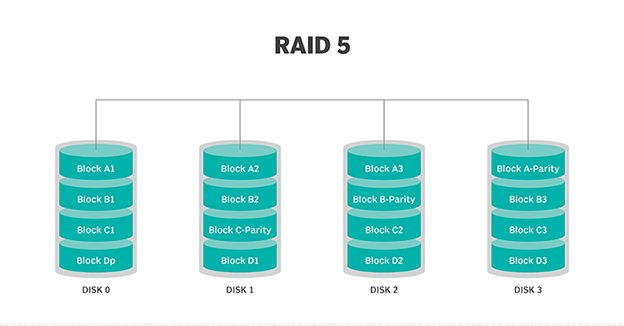

RAID 5:

این نوع رید نوارها را در سطح block-level به همراه نوار parity تقسیم می کند. این اطلاعات parity در هر درایو وجود دارد و این امکان را به وجود می اورد که اگر یک درایو خراب شود آرایه به کار خود ادامه می دهد. معماری آرایه ها به نحوی است که عملیات خواندن و نوشتن در طول دیسک های مختلف انجام می شود. این کارایی بالاتری را نسبت به یک دیسک منجر می شود، اما نه به اندازه آرایه RAID 0. RAID 5 حداقل به سه دیسک نیاز دارد اما معمولا پیشنهاد می شود که استفاده از حداقل 5 دیسک بهترین کارایی را دارد. در صورت استفاده از تعداد n دیسک، فضای قابل استفاده، فضایn-1 دیسک می باشد.

RAID 5 به دلیل ساخت اطلاعات parity عموما انتخاب ضعیفی برای سیستم هایی با عملیات نوشتن سنگین است. وقتی یکی از هارد درایو ها از کار بیافتد مدت زمان زیادی طول می کشد تا آرایه RAID 5 ساخته شود. کارایی معمولا در زمان ساخت دوباره کاهش می یابد و آرایه در زمان خرابی یک دیسک تا وقتی که ساخت دوباره RAID کامل شود آسیب پذیر است. نقطه ضعف این سیستم این است که با Failed شدن بیشتر از یک دیسک تمامی داده ها از بین می رود یا به عبارتی تحمل خطای این رید برابر با یک دیسک می باشد.

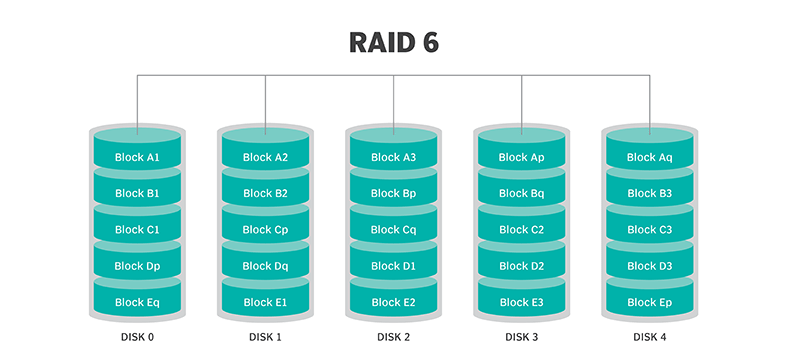

RAID 6:

این تکنیک شبیه RAID 5 است اما یک parity دوم در طول آرایه های درایوها ساخته می شود. این parity اضافه این امکان را بوجود می آورد که در صورت خرابی دو دیسک آرایه به کار خود ادامه دهد. هرچند این روش محافظت بالاتری دارد اما هزینه بیشتری را تحمیل می کند. RAID 6 هزینه بیشتری را برای هر GB حافظه می برد و معمولا سرعت نوشتن در آن از RAID 5 پایین تر است. در صورت استفاده از تعداد n دیسک، فضای قابل استفاده، فضای n-2 دیسک می باشد. یعنی در واقع تحمل خطای این سیستم (سوختن هارد درایو) برابر با دو دیسک است و با Failed شدن بیش از دو دیسک تمامی داده ها از بین خواهد رفت.

بعضی از انواع رید ها را که ترکیبی از ریدهای استاندارد هستند را در زیر می بینیم

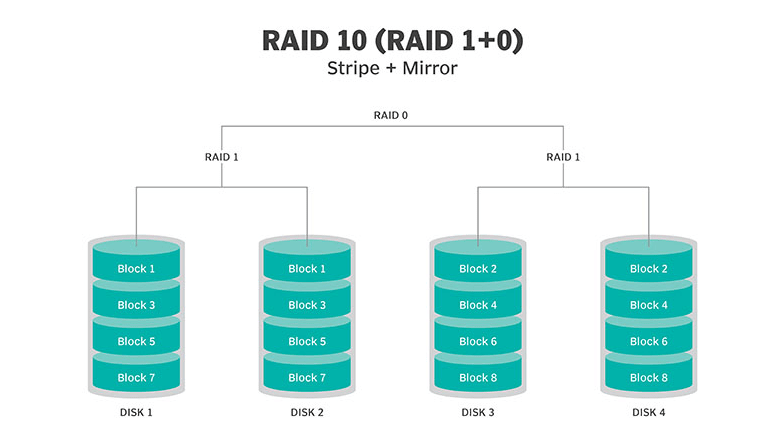

RAID 10 (RAID 1+0)

ترکیبی از RAID 0 و RAID 1 که معمولا به صورت RAID 10 نمایش داده می شود. در RAID 1+0 اطلاعات کپی می شوند و سپس نواربندی می شود.

این نوع رید از RAID 1 کارایی بالاتری دارند اما با هزینه بالاتر. از این رید به عنوان گران ترین رید یاد می شود زیرا فضای قابل استفاده بعد از پیاده سازی آن، به میزان نیمی از کل فضای دیسک های آن آرایه خواهد بود.

ضمناً باید توجه داشت که برای استفاده از RAID 10 تعداد دیسک ها باید بیشتر از 3 عدد و همچنین زوج باشد.

RAID 01 (RAID 0+1)

RAID 0+1 در واقع شبیه RAID 1+0 است با این تفاوت که روش سازماندهی اطلاعات اندکی تفاوت دارد. بر خلاف RAID 10 که اطلاعات ابتدا کپی و سپس نواربندی می شدند، در این رید اطلاعات ابتدا نواربندی و سپس کپی می شوند. قوانین تعداد دیسک مورد نیاز و فضای قابل استفاده بعد از رید کردن در این سیستم نیز از همان قوانین RAID 1+0 تبعیت می کند.

RAID 03 (RAID 0+3)

همچنین با نام های RAID 53 یا RAID 5+3 هم شناخته می شود. این نوع رید برای بلاک های مجازی RAID 3 از نواربندی استفاده می کند (مثل RAID 0). این کارایی بالاتری را نسبت به RAID 3 ایجاد می کند ولی با هزینه بالاتر.

RAID 50 (RAID 5+0)

این نوع رید ترکیبی است از RAID 5 و RAID 0 که در واقع از چند گروه از دیسک هایی که RAID 0 هستند تشکیل شده که هر کدام از این گروه ها RAID 5 هستند. به زبان ساده تر در این روش تمامی دیسک های یک آرایه به دو یا چند دسته از دیسک ها با Raid 5 تقسیم می شوند و این دسته ها با یکدیگر Raid 0 می شود. به عبارتی آرایه ای با RAID 0 با زیر مجموعه هایی با RAID 5. اصطلاحا به هریک از این زیر مجموعه ها یک Sub RAID گفته می شود .

در هنگام پیاده سازی این سیستم، باید برای RAID Controller میزان Sub RAID را مشخص کرد، که برای تعریف آن باید تعداد کل دیسک های یک آرایه بر3 بخش پذیر باشد.

اگر n تعداد کل دیسک های آرایه و s تعداد Sub RAID ها باشد، تعداد Sub RAID ها می تواندn تقسیم بر 3 باشد (S=N/3) و همچنین فضای قابل استفاده برای ذخیره سازی (n – s) دیسک خواهد بود.

تحمل خطای RAID 50 حداکثر برابر با s می باشد. این حداکثر زمانی است که از هر Sub RAID دقیقا یک هارد دیسک دچار خرابی شود. در صورتی که تحمل خطا برای هارد دیسک های یک Sub RAID عدد یک است.

RAID 60 (RAID 6+0)

این نوع رید ترکیبی است از RAID 6 و RAID 0 که در واقع از چند گروه از دیسک هایی که RAID 0 هستند تشکیل شده که هر کدام از این گروه ها RAID 6 هستند.

در این روش نیز کنترلر مانند RAID 50 عمل میکند با این تفاوت که تعداد کل دیسک های یک آرایه باید بر 4 بخش پذیر باشد و تعداد Sub RAID ها نیز می تواند n تقسیم بر 4 باشد (S=N/4) و همچنین فضای قابل استفاده برای ذخیره سازی نیز (n-2s) دیسک خواهد بود. تحمل خطای RAID 60 حداکثر برابر با 2s می باشد.

تحمل خطای RAID 60 حداکثر برابر با 2s می باشد. این حداکثر زمانی است که از هر Sub RAID دقیقا دو هارد دیسک دچار خرابی شود. در صورتی که تحمل خطا برای هارد دیسک های یک Sub RAID عدد دو است.

RAID 7

این رید بر اساس ریدهای RAID 3 و RAID 4 عمل می کند در حالی که یک حافظه cache هم به این ترکیب اضافه می کند که شامل یک سیستم عامل داخلی به عنوان کنترلر است. کنترلر با استفاده از حافظه cache و سایر مشخصات به عنوان یک کامپیوتر مستقل عمل می کند.

Adaptive RAID

Adaptive RAID این اجازه را به رید کنترلر می دهد که تصمیم بگیرد parity را چگونه روی هاردها ذخیره کند. کنترلر بین RAID 3 و RAID 5 یکی را انتخاب می کند بسته به اینکه کدام رید برای عملیات نوشتن روی هارد دیسک ها بالاترین کارایی را خواهد داشت.

RAID S (Parity RAID)

این نوع رید یک رید اختصاصی شرکت EMC Symmetrix است که هم اکنون استفاده زیادی از آن نمی شود. به نظر می رسد این نوع رید شبیه RAID 5 است که با استفاده از حافظه cache با سرعت بالا تر کارایی را افزایش می دهد.

در صورت نیاز به راهنمایی در مورد RAID کردن، با کارشناسان رسام سرور تماس بگیرید. این مجموعه آماده خدمت رسانی در زمینه فروش سرورهای HP و تعمیر و پشتیبانی آن می باشد.

با پیشرفت روشهایی که هکرها برای نفوذ به یک سازمان به کار میگیرند و همچنین ظهور تهدیدهای پیشرفته و مستمر (APT)، یوزکیسهای (Use Case) امنیتی که به درستی عمل کنند، بیش از پیش برای سازمانها و مراکز عملیات امنیت نیاز هستند. اما به دلیل عواملی مانند کمبود زمان، کمبود نیروی کارآمد، کمبود دانش کافی در این حوزه، درگیری سازمان با مسائل دیگر، کمتر مشاهده میشود که بخشهای امنیتی در زمان مناسب به سراغ تولید یوزکیس بروند.

با شنیدن نام یوزکیس معمولا موضوعات مربوط به مهندسی نرمافزار در اذهان تداعی میشود. اما مرکز عملیات امنیت و سیستم مدیریت اطلاعات و رویدادهای امنیتی (SIEM)، معانی و تعاریف جدیدی به این واژه در حوزه امنیت اطلاعات دادهاند. طبق تعریف، میتوان یوزکیس را نگاشتی بین نیازهای سازمان و برطرف کردن آن با استفاده از قابلیتهای یک ابزار امنیتی مانند سیستم مدیریت اطلاعات و رویدادهای امنیتی در نظر گرفت. به بیانی دقیقتر، یوزکیس مجموعهای از قواعد، گزارشها، داشبوردها و هشدارها است که هدف مشترک آنها حفاظت از امنیت سایبری یک سازمان است.

شرکت سورین، با تکیه بر دانش و تجربه متخصصان خود و با هدف افزایش بهرهوری تجهیزات امنیتی، یوزکیسهای امنیتی مختلفی را همراه با مستندات آن عرضه میکند. یوزکیسهای توسعه یافته توسط تیم ما، به دو دسته کلی یوزکیسهای عمومی و یوزکیسهای سفارشی تقسیم میشوند.

با ترکیب مدیریت اطلاعات امنیتی (SIM) و مدیریت رویداد امنیتی (SEM)؛ اطلاعات امنیتی و مدیریت رویداد (SIEM) حاصل میشود که نظارت و تجزیه و تحلیل بدون وقفه بر رویدادها و همچنین ردیابی و ثبت دادههای امنیتی را برای اهداف انطباق یا ممیزی فراهم می کند.

به بیان ساده، SIEM یک راهکار امنیتی است که به سازمان ها کمک می کند تا تهدیدات و آسیب پذیری های امنیتی بالقوه را پیش از اینکه فرصتی برای ایجاد اختلال در عملیات تجاری داشته باشند، شناسایی کنند. چنین راهکاری ناهنجاریهای رفتار کاربر را آشکار میکند و برای خودکارسازی بسیاری از فرآیندهای دستی مرتبط با تشخیص تهدید و پاسخ به حادثه از هوش مصنوعی استفاده میکند و به یکی از عناصر اصلی مراکز عملیات امنیتی مدرن (SOC) در موارد استفادهی مدیریت امنیت و انطباق تبدیل شده است.

SIEM طی سالیان متمادی رشد کرده تا از ابزارهای مدیریت Log پیش از خود فراتر رود. امروزه، SIEM به لطف قدرت هوش مصنوعی و Machin Learning، توانایی تجزیه و تحلیل پیشرفتهی رفتار کاربر و موجودیت (UEBA) را داراست. از طرف دیگر یک سیستم بسیار کارآمد هماهنگسازی داده برای مدیریت تهدیدات همواره در حال تکامل و همچنین انطباق با مقررات و گزارشدهی به شمار میآید.

در سطوح ابتدایی همه راهکارهای SIEM سطوحی از عملکردهای تجمیع، تلفیق و مرتبسازی دادهها را به منظور شناسایی تهدیدها و رعایت اامات انطباق دادهها انجام میدهند. باوجود آنکه برخی از راهکارها از نظر قابلیت متفاوت هستند، اما اغلب آنها مجموعه اصلی یکسانی از عملکردها را ارائه می دهند:

SIEM به جمعآوری دادههای رویداد از طیف گستردهای از منابع در سراسر شبکهی سازمان میپردازد. جریان داده و گزارشات از کاربران، برنامهها، داراییها، محیطهای ابری و شبکهها به صورت همزمان جمعآوری، ذخیره و تجزیه و تحلیل میشوند و این امکان را به تیمهای فناوری اطلاعات و امنیت میدهند که گزارش رویداد شبکه و جریان دادههای شبکه خود را به طور خودکار در یک مکان متمرکز مدیریت کنند.

برخی راهکارهای SIEM با فیدهای هوش تهدید شخص ثالث ادغام میشوند تا دادههای امنیت داخلی آنها را با مشخصهها و نمایههای تهدید قبلاً شناسایی شده مرتبط کنند. ادغام بلادرنگ فیدهای تهدید موجب میشود انواع جدیدی از مشخصههای حمله شناسایی شده یا مسدود شوند.

همبستگی رویداد بخش اساسی هریک از راهکارهای SIEM است و با استفاده از جستجوی پیشرفته برای شناسایی و درک الگوهای پیچیده داده، در فراهم آوردن بینشی برای مکان یابی سریع و کاهش تهدیدات بالقوهی امنیت کسب و کار تلاش میکند. راهکارهای SIEM از طریق تخلیهی جریانهای کاری دستی مرتبط با جستجوی عمیق رویدادهای امنیتی، میانگین زمان شناسایی (MTTD) و میانگین زمان پاسخ (MTTR) را به طور قابلتوجهی بهبود میبخشند.

از آنجا که راهحلهای SIEM مدیریت متمرکز زیرساختهای مبتنی بر فضای داخلی و ابری را امکانپذیر میکنند، میتوانند همه موجودیتهای محیط فناوری اطلاعات را شناسایی کنند. این خصیصه به فناوری SIEM اجازه میدهد تا بر حوادث امنیتی موجود در تمام کاربران، دستگاهها و برنامههای متصل نظارت کند و در عین حال رفتارهای غیرعادی شناسایی شده در شبکه را طبقهبندی کند. استفاده از قوانین همبستگی قابل تنظیم و از پیش تعریف شده، موجب می شود که مدیران فورا در جریان قرار بگیرند و قبل از تبدیل شدن تهدید به مسئلهی امنیتی مهم اقدامات مناسبی برای کاهش آن انجام شود.

راهکارهای SIEM برای سازمانهایی که در معرض اشکال مختلف انطباق مقرراتی میباشند، انتخابهای خوبی به شمار میروند. SIEM با جمعآوری و جستجوی خودکار دادهها، به یک ابزار ارزشمند برای جمعآوری و تأیید دادههای انطباق در کل زیرساخت کسبوکار تبدیل شده است. راهکارهای SIEM قادر به تولید گزارشهای انطباق آنی برای PCI-DSS، GDPR، HIPPA، SOX و سایر استانداردهای انطباق هستند و با کاهش بار مدیریت امنیت و تشخیص زودهنگام تخلفات احتمالی، امکان رسیدگی سریع را فراهم می کنند. بسیاری از راهکارهای SIEM دارای افزونههای از قبل ساختهشده و پیشفرض هستند که میتوانند گزارشهای خودکار طراحیشده برای برآورده کردن اامات انطباق را تولید کنند.

انجام اقدامات پیشگیرانه برای نظارت و کاهش خطرات امنیت فناوری اطلاعات بدون توجه به وسعت سازمان ضروری است. راهکارهای SIEM به طرق مختلف به شرکتها سود میرسانند و به جزء مهمی در سادهسازی جریانهای کاری امنیتی تبدیل شدهاند. برخی از مزایای آن عبارتند از:

تشخیص تهدید بدون وقفه و پیشرفته

راهکارهای نظارت فعال SIEM به طور قابل توجهی زمان مورد نیاز برای شناسایی و واکنش به تهدیدات و آسیبپذیریهای احتمالی شبکه را در کل زیرساخت کاهش میدهد و به تقویت وضعیت امنیتی در مقیاس سازمان کمک میکند.

راهکارهای SIEM، امکان ممیزی انطباق و گزارشدهی متمرکز را در کل زیرساخت کسبوکار فراهم می کند. اتوماسیون پیشرفته موجب تسهیل جمعآوری و جستجوی گزارشهای سیستم و رویدادهای امنیتی می شود تا ضمن رعایت استانداردهای گزارشدهی مطابقت، میزان استفاده از منابع داخلی را کاهش دهد.

راهکارهای نسل بعدی SIEM امروزی با قابلیتهای قدرتمند هماهنگسازی، اتوماسیون و پاسخ امنیتی (SOAR) ادغام میشوند و به هنگام مدیریت امنیت کسبوکار، در زمان و منابع تیمهای فناوری اطلاعات صرفهجویی میکنند. این راهحلها میتوانند با بکار بردن Machin Learning که به طور خودکار با رفتار شبکه سازگار میشود، پروتکلهای پیچیده شناسایی تهدید و پاسخ حادثه را در زمان بسیار کمتری نسبت به تیمهای فیزیکی مدیریت کنند.

به دلیل افزایش رویتپذیری موجود در محیط های IT ، SIEM به یک محرک اساسی برای بهبود کارایی بین بخشی تبدیل میشود. تیم ها می توانند با داشتن یک نقطه نظر واحد و یکپارچه از دادههای سیستم و SOAR ادغام شده، هنگام پاسخگویی به رویدادهای درک شده و حوادث امنیتی، ارتباط و همکاری موثری داشته باشند.

برای اطلاعات بیشتر در مورد مزایای اطلاعات امنیتی و مدیریت رویداد و در صورت مفید بودن این اطلاعات می توانید منابع اضافی SIEM را از کارشناسان اطلاعات امنیتی IBM به دست آورید.

سازمانها باید با در نظر گرفتن سرعت تغییر چشمانداز امنیت سایبری، بتوانند به راهکارهایی تکیه کنند که به واسطهی آنها قادر به شناسایی و پاسخدهی به تهدیدات امنیتی شناخته شده و ناشناخته باشند. راهحلهای SIEM میتوانند با استفاده از فیدهای هوش تهدید یکپارچه و فناوری هوش مصنوعی، با موفقیت در برابر نقضهای امنیتی امروزی مانند موارد زیر عمل کنند:

راهکارهای SIEM برای انجام تحقیقات قانونی دیجیتال پس از وقوع یک حادثه امنیتی ایده آل هستند. این راهکارها سازمانها را قادر می سازند که به جمع آوری و جستجوی موثر دادههای گزارش از تمام داراییهای دیجیتال یک مکان بپردازند، چنین اقدامی توانایی بازآفرینی حوادث گذشته یا جستجوی رویدادهای جدید را برای بررسی فعالیت های مشکوک و اجرای فرآیندهای امنیتی مؤثرتر می کند.

ممیزی و گزارش انطباق ار نظر بسیاری از سازمان ها یک وظیفه ضروری و چالش برانگیز است. راهکارهای SIEM با ارائه ممیزیهای آنی و گزارشهای درخواستی از انطباق با مقررات در هر زمان که نیاز باشد، بهطور چشمگیری هزینههای منابع مورد نیاز برای مدیریت این فرآیند را کاهش میدهند.

با افزایش محبوبیت نیروی کار از راه دور و خطوط مشی برنامه های کاربردی SaaS و BYOD (دستگاه خود را بیاورید)، سازمان ها به سطحی از رویتپذیری که برای کاهش خطرات ناشی از محیط خارج از شبکه سنتی لازم است، نیاز دارند. راهکارهای SIEM تمام فعالیتهای شبکه را در همه کاربران، دستگاهها و برنامهها ردیابی میکنند و موجب افزایش چشمگیر شفافیت در کل زیرساخت شده و تهدیدها را بدون توجه به محل در دسترس بودن داراییها و خدمات دیجیتال، شناسایی میکنند.

جمع آوری داده های Log، پایه و اساس اطلاعات امنیتی و مدیریت رویداد است. جمع آوری آنی، جستجوی و همبستگی داده ها بهره وری و کارایی را به حداکثر می رساند.

موتور جستجوی SIEM می تواند با بررسی Packet Capture از نظر رویت پذیری در جریان شبکه؛ در مورد داراییها، آدرسهای IP و پروتکلهای لازم برای فاش کردن فایلهای مخرب یا استخراج دادههای اطلاعات شناسایی شخصی (PII) موجود در سراسر شبکه دیدگاه بهتری به دست آورد.

توانایی گنجاندن فیدهای هوش Open Source یا اختصاصی در راهکار SIEM ، به دلیل شناسایی و مبارزه با آسیبپذیریهای مدرن و مشخصههای حملات ضروری است.

همه راهکارهای SIEM سطح یکسانی از جستجوی داده ها را فراهم نمی کنند. راهکارهایی که شامل فناوریهای نسل آینده مانند Machin Learning و هوش مصنوعی هستند، در بررسی حملات پیچیده به کمک میآیند.

راهکارهای SIEM را میتوان بر اساس نیازهای تجاری و با استفاده از هشدارها و اعلانهای از پیش تعریفشده و سطحبندی شده در تیمهای متعدد، سفارشی کرد.

ممکن است صدها یا حتی هزاران رویداد شبکه به صورت روزانه در برخی از سازمان ها اتفاق بیفتد. درک و گزارش حوادث از یک دید قابل تنظیم و بدون زمان تاخیر ضروری است

اامات انطباق مقررات به طور قابل توجهی از یک سازمان به سازمان دیگر متفاوت است. باوجود آنکه همه ابزارهای SIEM طیف کاملی از پوشش انطباق را ارائه نمیدهند، سازمانهایی که در صنایع به شدت تحت نظارت قرار دارند، ممیزی و گزارشهای درخواستی را بر سایر ویژگیها ارجح می دانند.

رویت پذیری سازمانی با ترکیب SIEM با انواع منابع گزارش امنیتی و غیرامنیتی آغاز می شود؛ سازمانهای شناخته شده از SIEM ادغام شده با سرمایهگذاریهای موجود در امنیت و ابزارهای فناوری اطلاعات، سود خواهند برد.

در قسمت برخی از بهترین شیوه های پیاده سازی SIEM را که باید قبل یا بعد از سرمایه گذاری در راهکار جدید دنبال کنید، ذکر میکنیم:

با درک کاملی از دامنهی اجرای خود شروع کنید. شرایط بهترین بهرهگیری از راهاندازی را بررسی کرده و موارد استفاده امنیتی مناسب را تنظیم کنید.

قوانین از پیش تعیین شده برای همبستگی داده ها را در تمام سیستم ها و شبکه ها، از جمله هرگونه راه اندازی ابری، طراحی و اعمال کنید.

تمامی اامات انطباق کسب و کار خود را شناسایی کنید و از پیکربندی راهکارSIEM برای ممیزی و گزارش لحظه ای این استانداردها اطمینان حاصل نمائید تا بتوانید وضعیت ریسک خود را بهتر مدیریت کنید.

تمام دارایی های دیجیتال موجود در زیرساخت های فناوری اطلاعات سازمان خود را فهرست و دستهبندی کنید. این امر به هنگام مدیریت جمع آوری داده های گزارش، شناسایی سوء استفاده های ناشی از دسترسی و نظارت بر فعالیت شبکه ضروری است.

خطوط مشی BYOD (دستگاه خود را بیاورید)، پیکربندیهای فناوری اطلاعات و محدودیتهایی را که هنگام ادغام راهحل SIEM قابل نظارت هستند، ایجاد کنید.

پیکربندی های SIEM را به طور منظم تنظیم کرده و از کاهش موارد مثبت کاذب در هشدارهای امنیتی اطمینان حاصل کنید.

برای اطمینان از اینکه تیم ها قادر به پاسخگویی سریع به هر گونه حادثه امنیتی نیازمند مداخله هستند، تمام برنامه های واکنش به حادثه و جریان های کاری را مستند کرده و تمرین کنید.

با استفاده از هوش مصنوعی (AI) و قابلیت های هماهنگ سازی امنیتی، اتوماسیون و پاسخ (SOAR) مکان های ممکن را خودکار کنید.

امکان سرمایه گذاری در یک MSSP (ارائه دهنده خدمات امنیتی مدیریت شده) را برای مدیریت راه اندازی های SIEM ارزیابی کنید. ممکن است MSSP بسته به نیازهای منحصر به فرد کسب و کار شما و برای رسیدگی به پیچیدگی های پیاده سازی SIEM و همچنین مدیریت منظم و حفظ عملکرد مداوم آن مجهزتر شود.

ازآنجاکه هوش مصنوعی قابلیتهای شناختی تواناییهای تصمیمگیری سیستم را بهبود میبخشد، در آیندهی SIEM اهمیت فزایندهای پیدا میکند. هوش مصنوعی به سیستم ها اجازه می دهد تا با افزایش تعداد اندپوینت ها سازگار شده و رشد کنند. از طرف دیگر به این علت که اینترنت اشیا، ابر، موبایل و سایر فناوریها میزان دادهی مصرفی ابزار SIEM را افزایش میدهد، هوش مصنوعی راهکاری را فراهم میآورد که از دادههای متنوع و درک پیچیدهی چشمانداز تهدید در حین تکامل، پشتیبانی میکند.

وقتی صحبت از اطلاعات امنیتی و مدیریت رویداد میشود، روی راهکاری سرمایهگذاری کنید که مطمئن است و توسط ارائهدهندهای که اهمیت تقویت وضعیت امنیتی سازمانی را درک میکند، فراهم می شود.

QRadar SIEM امنیت IBM یک پلتفرم اطلاعاتی امنیتی جامع است که با هدف کمک به سازمان ها در مدیریت تمام پیچیدگیهای فرآیندهای عملیات امنیتی خود از طریق یک پلتفرم یکپارچه، طراحی شده است.

QRadar که به عنوان یک راهکار داخلی، ابری یا SaaS در دسترس است، گزینههای منعطف راه اندازی را برای کسبوکارهای در حال تحول امروزی ارائه میکند تا در جایی که بیشترین نیاز به امنیت وجود دارد، استفاده شود. QRadar با جستجوی پیشرفته، تحقیقات مبتنی بر هوش مصنوعی، تشخیص لحظه ای تهدید ، و مدیریت انطباقِ جامع با فناوری اطلاعات، تمام قابلیتهایی را که برای شناسایی، بررسی، اولویتبندی و پاسخگویی به تهدیدات در سرتاسر سازمان و همچنین برای اطمینان از استمرار آن موردنیاز است، فراهم می کند.

درباره این سایت